Hackerworkshop P@*$WO*T

Der freundliche und friedliche Hacker Tom nimmt die Schülerinnen und Schüler an die Hand und teilt mit ihnen sein Wissen über Passwörter, Möglichkeiten des Knackens und wie man sich genau davor schützt. In verschiedenen Stationen erfährt man, was ein Brute-Force-Angriff ist, wozu man eine kryptographische Hashfunktion braucht und wie man sich ein Passwort erstellt, das nicht so einfach erraten werden kann.

Basisinformationen

Autorin: Dunja Speckner

Fach: Informatik, Natur und Technik, Informationstechnologie, Medienbildung

Stufe: Sekundarstufe 1

Schulart: übergreifend

- Grundinformationen zum Kurs Worum geht es in diesem teachSHARE-Kurs?

- Beschreibung der Kursstruktur Wie ist der Kurs aufgebaut?

- Didaktische Einordnung Welchem Konzept folgt der Kurs?

- Hinweise zum Einsatz Wie setze ich den Kurs ein?

Grundinformationen zum Kurs

Am Anfang des Kurses stellt sich der Hacker Tom kurz vor. Eine seiner Hauptaufgaben als Hacker ist das Knacken von Passwörtern. Tom erklärt den Schülerinnen und Schüler das Vorgehen eines Hackers, wobei es hier vor allem um die Notwendigkeit von Passwörtern geht sie so zu wählen, dass sie nicht erraten werden können, und dass man vor allem auf unterschiedlichen Webseiten unterschiedliche Passwörter verwendet.

Dazu wird eine Methode präsentiert, wie man aus einfachen, leicht merkbaren Sätzen Passwörter erzeugen kann. Schüler und Schülerinnen üben diese Methode an vorgegebenen Sätzen, auf die sie spielerisch den Algorithmus anwenden, um interaktive Aufgaben zu lösen.

Beschreibung der Kursstruktur

Den Inhalten des Kurses vorangestellt ist ein Startabschnitt, in dem sich der Hacker Tom vorstellt und als Werkzeug ein Notizbuch und Hinweise zur Stifteingabe auf dem iPad präsentiert. Außerdem stellt Tom am Anfang eine Frage zum Passwortverhalten der Schülerinnen und Schüler, die am Ende des Kurses wieder aufgegriffen wird.

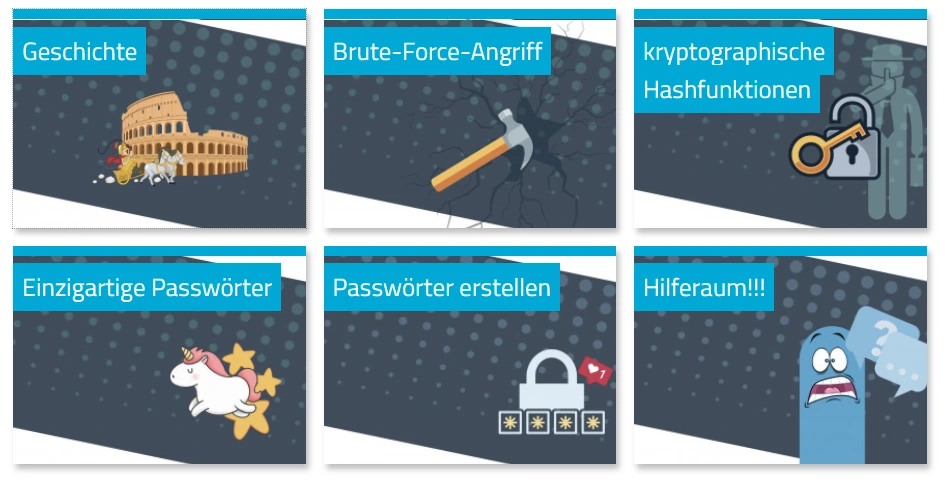

Die eigentlichen Inhalte des Kurses, der im Kachelformat angelegt ist, werden in fünf Abschnitten präsentiert. Diese können unabhängig voneinander ausgewählt und bearbeitet werden. Im Abschnitt Geschichte erfährt man etwas über die Geschichte von Passwörtern an sich. In den nächsten Abschnitten wird erklärt, was ein Brute-Force-Angriff ist und warum Passwörter nicht im Klartext, sondern mit einer kryptographischen Hashfunktionen verschlüsselt gespeichert werden. Wie man einzigartige Passwörter erstellt, die man sich dennoch merken kann, zeigt der nächste Abschnitt; geübt wird das in einem letzten Abschnitt. Ein Hilferaum ganz am Ende bietet die Möglichkeit, Fragen zu stellen.

Jeder Abschnitt enthält kurze Informationen und zu erledigende Aktivitäten, teils mit unmittelbarer Rückmeldung, teils als Beitrag in ein gemeinsames Wiki, Forum oder eine gemeinsam verwendete Datenbank.

Didaktische Einordnung

Der Kurs ist für die individuelle Übung gedacht und kann im Distanzunterricht eingesetzt werden, aber auch als Begleitung zum Unterricht in der Schule. Es gibt Aufgaben, bei denen die Schülerinnen und Schüler in einem Forum oder einem Wiki Informationen zusammentragen und auf Einträge der anderen reagieren sollen, allerdings kann der Großteil der Aufgaben und damit der ganze Kurs auch alleine absolviert werden. Der zeitliche Aufwand hängt von der Jahrgangsstufe und dem Vorwissen ab, aber 15 bis 20 Minuten je Abschnitt sollten völlig ausreichen.

Der Kurs ist liebevoll und detailliert illustriert, auch die Figur des Hackers sollte für Schülerinnen und Schüler ansprechend sein. Die meisten Abschnitte bestehen aus interaktiven Elementen mit unmittelbarer Rückmeldung, meist Folien; in jedem Abschnitt gibt es Aktivitäten – Einträge in ein Forum, eine Datenbank, ein Wiki. Es gibt wenige und nur kurze rein rezeptive Elemente, kurze Informationstexte und einen Film.

Ziel des Kurses ist die selbständige Einarbeitung in die Grundlagen des Themas. Schwerpunkt ist die Notwendigkeit, auf verschiedenen Webseiten unterschiedliche Passwörter zu verwenden. Dazu holt eine Umfrage am Kursbeginn die Meinung der Teilnehmenden zu dieser Frage ein, und am Ende des Kurses wird die gleiche Frage in einer neuen Umfrage erneut angeboten: Hat sich etwas an der Meinung geändert?

Hinweise zum Einsatz

Unterstützung der Lernenden

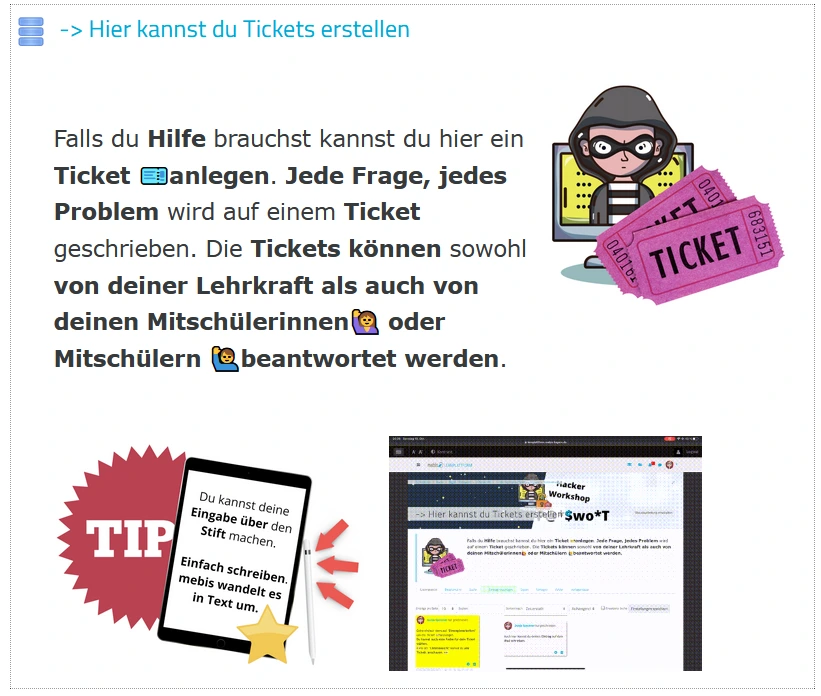

Am Anfang kann man sich das Arbeiten mit dem iPad-Stift erklären lassen, außerdem bietet der Kurs für alle Schülerinnen und Schüler ein eigenes Notizbuch an, in das man Aufzeichnungen machen kann. Ein separater Abschnitt ist der Hilferaum!!!, in dem die Teilnehmenden Fragen in einem Format stellen können, das an ein Ticket-System angelehnt ist.

Responsivität

Bei der Erstellung legte die Autorin besonderen Wert darauf, dass der Kurs auf den verschiedenen mobilen Endgeräten gleich gut dargestellt und bearbeitet werden kann.